В сети всё чаще стали появляться случаи редиректов на другие сайты на форумах IP.Board. В нашем случае на форуме при определённых условиях производился редирект пользователя на страницу filestore321.com/download.php?id=xxxxxxxx. Редирект может производиться не обязательно на указанный сайт, но и на многие другие: file2store.info, url123.info и т.д.

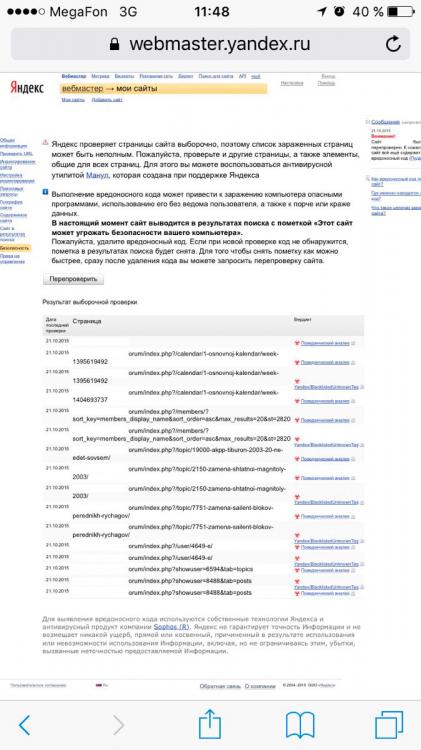

Об этом сообщал только Яндекс, другие поисковые системы или антивирусы его не обнаруживали. Яндекс в панели Веб-мастера определяет его как "Поведенческий анализ":

Код вируса зашифрован и находится в базе данных в таблице skin_cache. Таким образом, для удаления вируса недостаточно просто перестроить кеш файлы шаблонов - в этом случае он снова запишется в файлы кеша из базы данных.

Удаление вируса на IP.Board 3.x

Открываем phpmyadmin, переходим на вкладку Поиск и ищем:

preg_replace

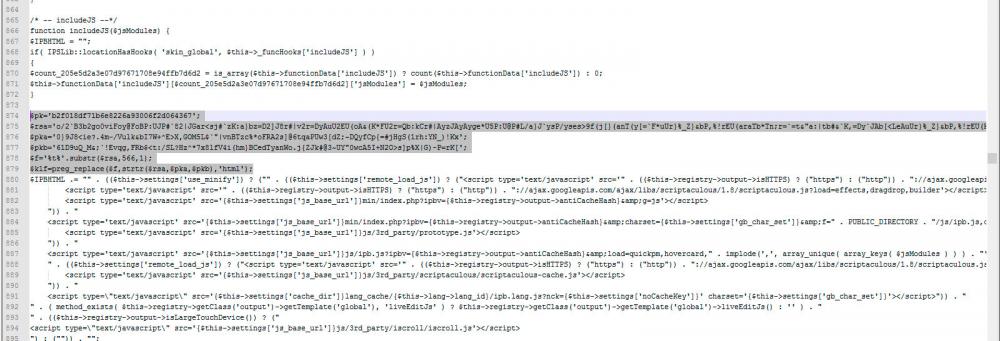

Открываем найденные результаты из таблицы skin_cache. Результаты могут быть найдены сразу в нескольких столбцах, нам нужен skin_global. Копируем содержимое столбца в текстовый документ и находим опять же preg_replace:

Сравните найденный вами отрезок кода с показанным на изображении выше. Это и есть вредоносный код. Удаляем его как показано на изображении. Вставляем содержимое обратно в столбце и сохраняем изменения.

Остался один шаг - перестроить кеш файлы шаблонов, чтобы вирус был окончательно удалён из файлов кеша.

Автор: http://invisionbyte.ru